1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

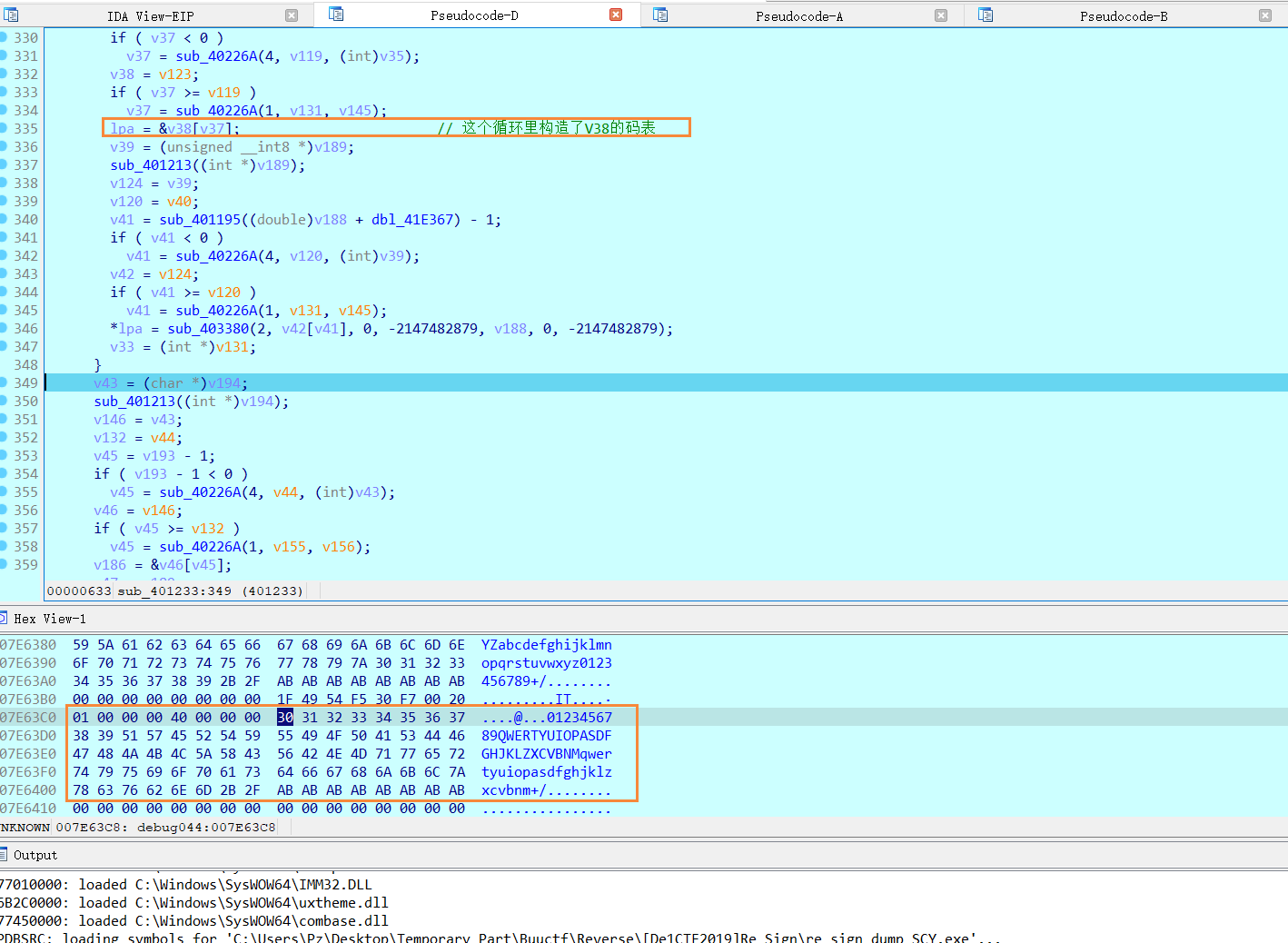

| #include <stdio.h>

#include <string.h>

static char Base64Code[] =

{

'A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J',

'K', 'L', 'M', 'N', 'O', 'P', 'Q', 'R', 'S', 'T',

'U', 'V', 'W', 'X', 'Y', 'Z', 'a', 'b', 'c', 'd',

'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n',

'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x',

'y', 'z', '0', '1', '2', '3', '4', '5', '6', '7',

'8', '9', '+', '/', '='

};

static unsigned char CBase64Code[] = "0123456789QWERTYUIOPASDFGHJKLZXCVBNMqwertyuiopasdfghjklzxcvbnm+/";

int main(void)

{

unsigned char input[] =

{

0x8, 0x3B, 0x1, 0x20, 0x7, 0x34, 0x9, 0x1F, 0x18, 0x24, 0x13, 0x3, 0x10, 0x38, 0x9, 0x1B, 0x8, 0x34, 0x13, 0x2, 0x8, 0x22, 0x12, 0x3, 0x5, 0x6, 0x12, 0x3, 0xF, 0x22, 0x12, 0x17, 0x8, 0x1, 0x29, 0x22, 0x6, 0x24, 0x32, 0x24, 0xF, 0x1F, 0x2B, 0x24, 0x3, 0x15

};

int len = sizeof(input) / sizeof(unsigned char);

char flag[len];

int i, j;

for ( i = 0; i < len; i++ )

input[i] = Base64Code[input[i] - 1];

for ( i = 0; i < len; i++ )

{

for ( j = 0; j < 64; j++ )

{

if ( input[i] == CBase64Code[j] )

{

input[i] = j;

break;

}

}

}

for ( i = 0, j = 0; j < len; i += 3, j += 4 )

{

flag[i] = (input[j] << 2) | ((input[j + 1] & 0x30) >> 4);

flag[i + 1] = ((input[j + 1] & 0xF) << 4) | ((input[j + 2] & 0x3C) >> 2);

flag[i + 2] = ((input[j + 2] & 0x3) << 6) | input[j + 3] ;

}

for ( i = 0; i < 36; i++ )

printf("%c", flag[i]);

}

|