(简称逆向工程核心原理第十六章学习)

每个PE文件都有本身的imagebase,但当同一个类型文件的基地址是相同,就要发生基地址重定位问题。

由于Vista之后引入了ASLR安全机制,每次运行程序会发现基地址都不一样。

(系统的DLL有自己的固定基地址所以实际不会发生重定位问题,如kernel32.dll等)

这里来学习下PE文件的基地址重定位表

IMAGE_BASE_RELOCATION

1 | typedef struct _IMAGE_BASE_RELOCATION |

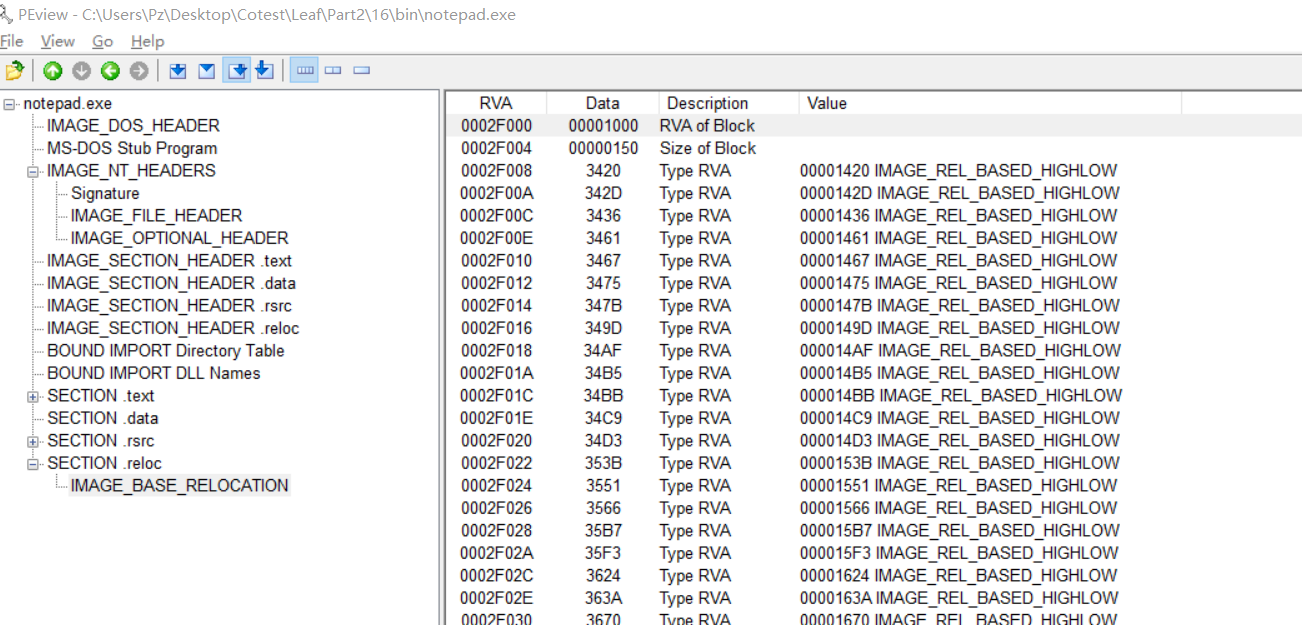

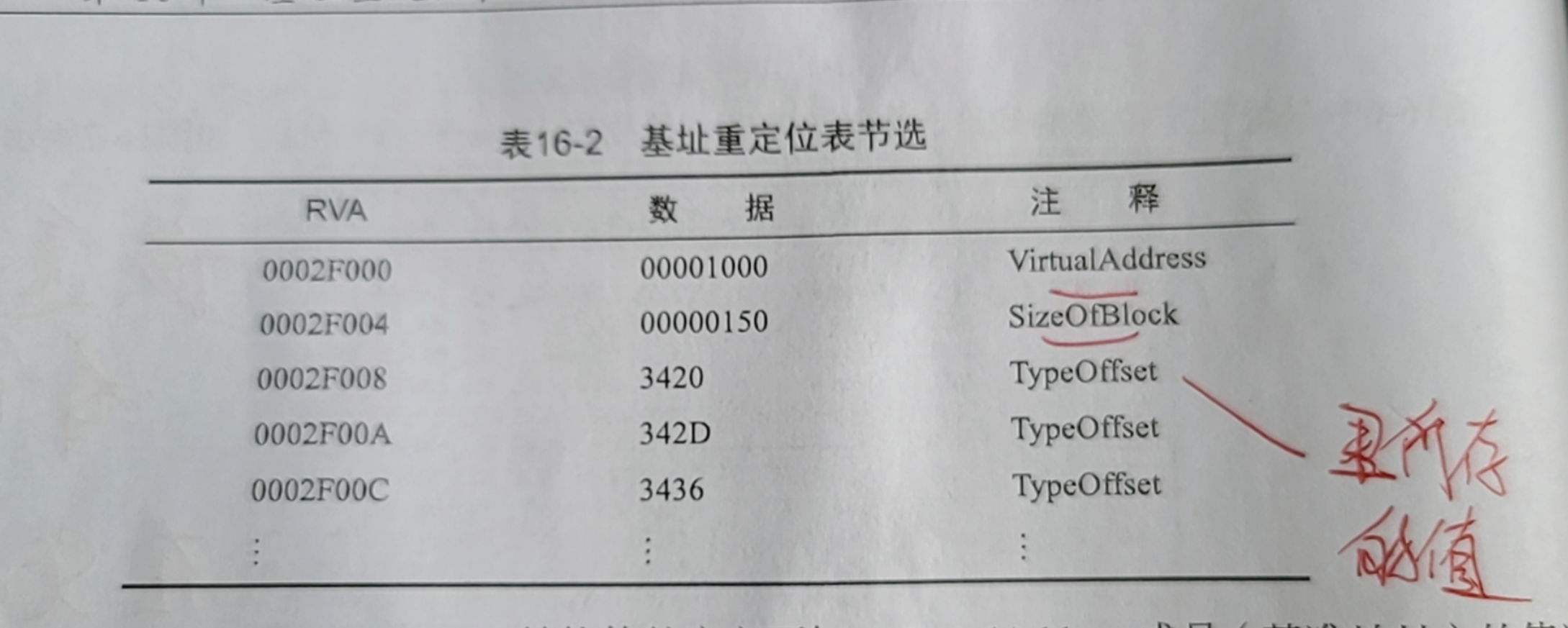

拿书上整理好的

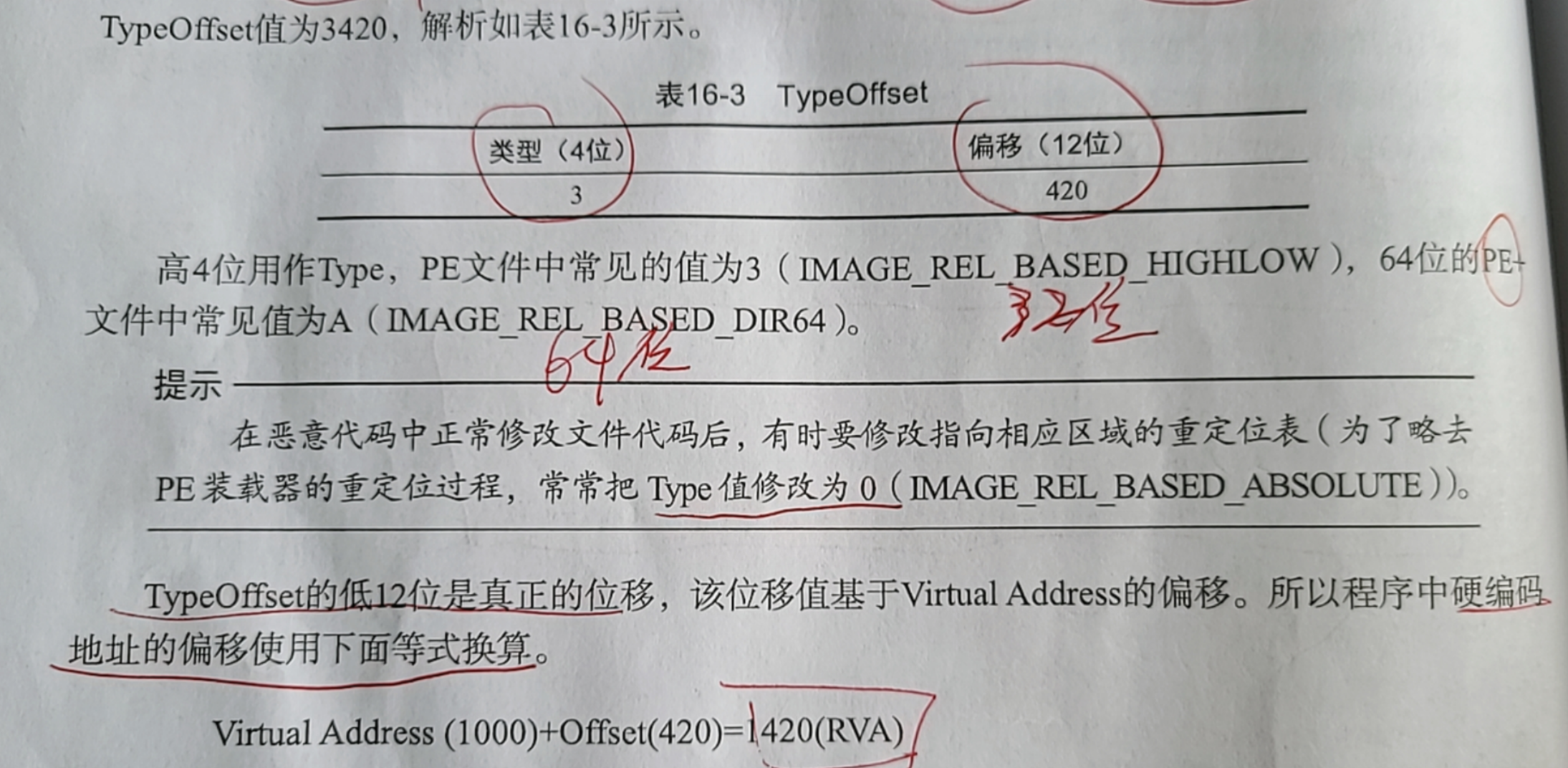

如何看offset值

还要注意下如何看后面offset的值

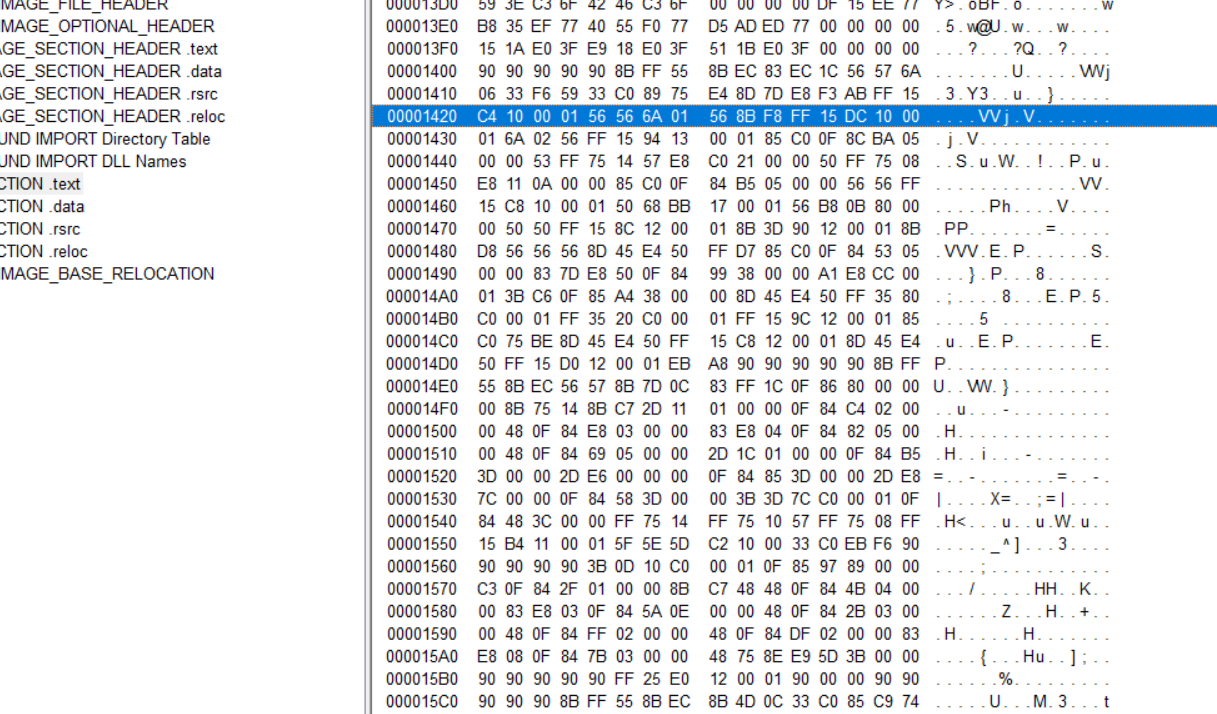

可以看下文件中1420所留的值,存放着原内存基址的IAT值

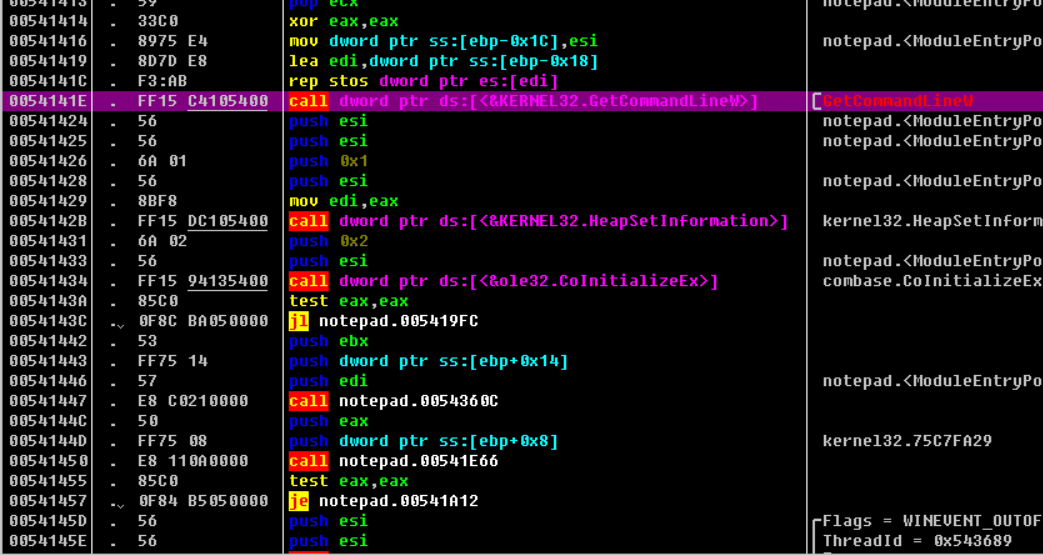

同时可以dbg到里面的IAT已经改变成随机的基地址

🍬

🍪

About this Post

This post is written by P.Z, licensed under CC BY-NC 4.0.