0x00 日常查壳

无壳32位

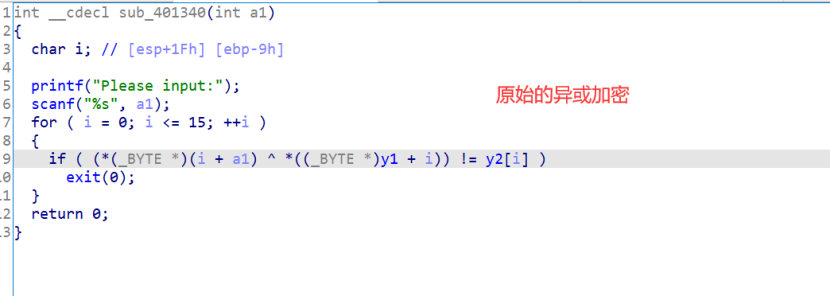

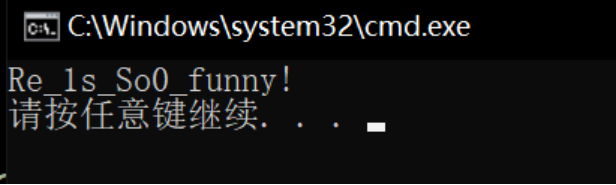

0x01 白给flag?

然而并没有结束

0x02 PWN!

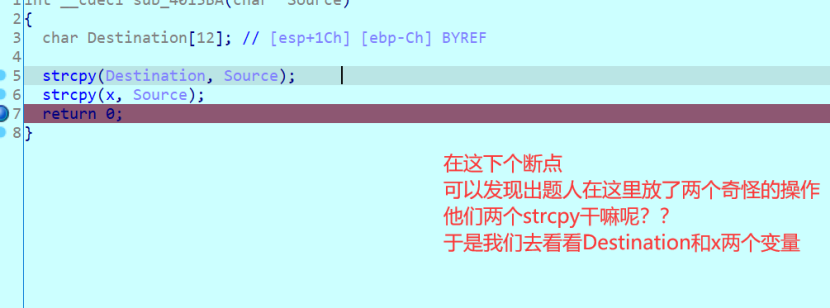

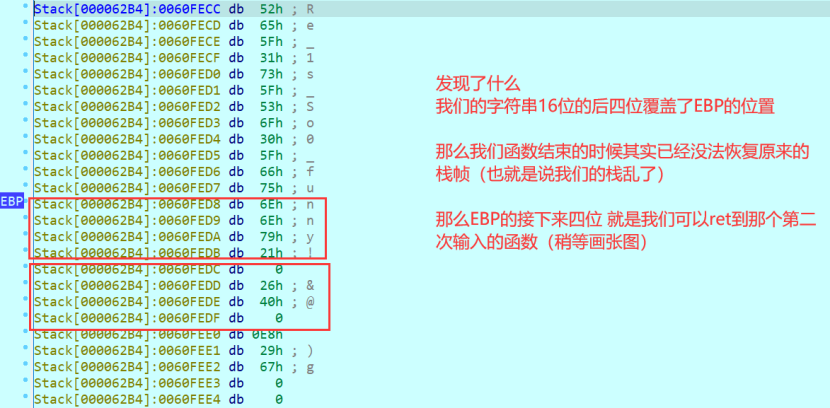

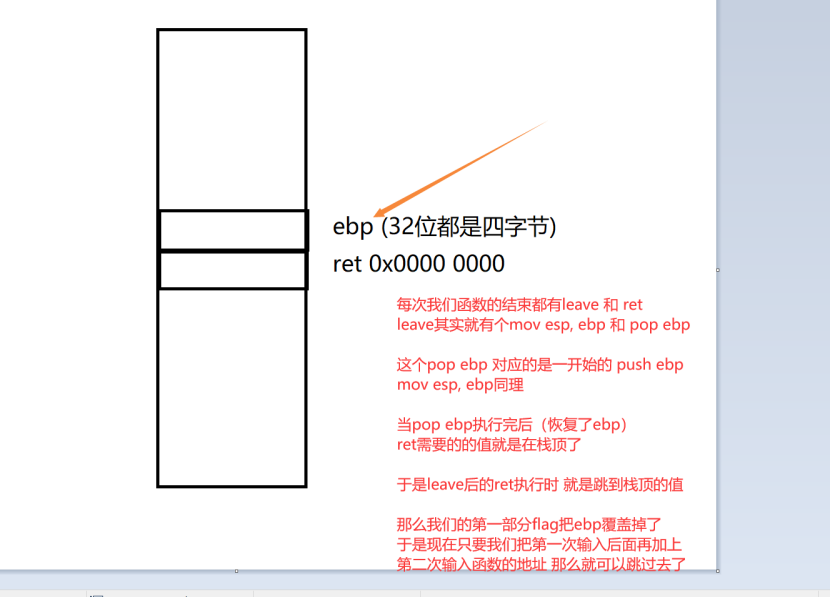

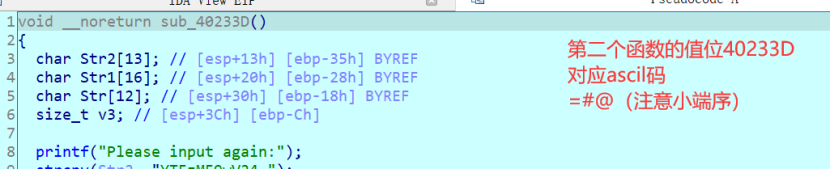

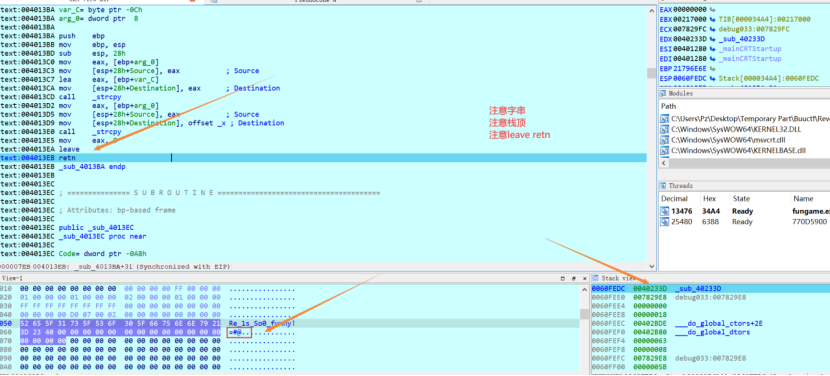

说实话这题放Re里奇奇怪怪,对PWN来说太简单,对Re来说没了解过栈溢出可能有点懵,这里我就为没了解过PWN的RE手简单介绍一下

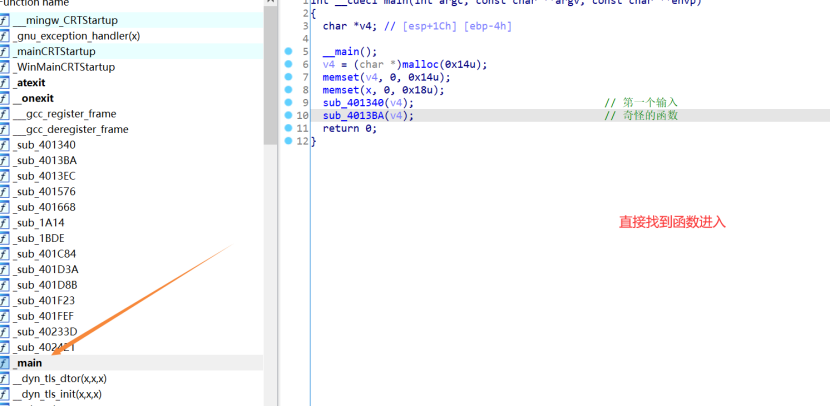

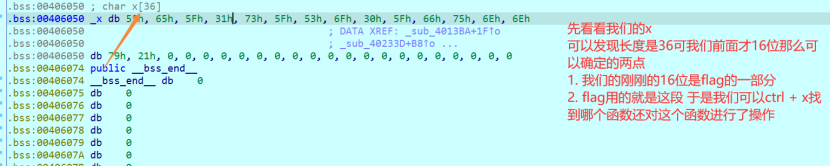

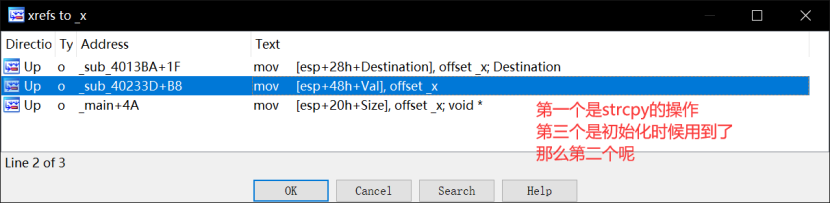

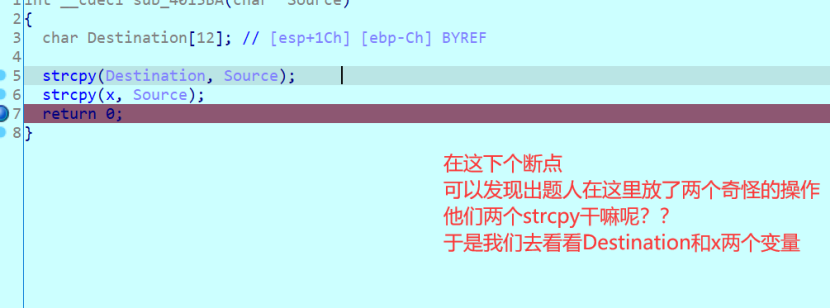

首先我们的思路是找到后面到底干了什么

拼接一下?还是不行..

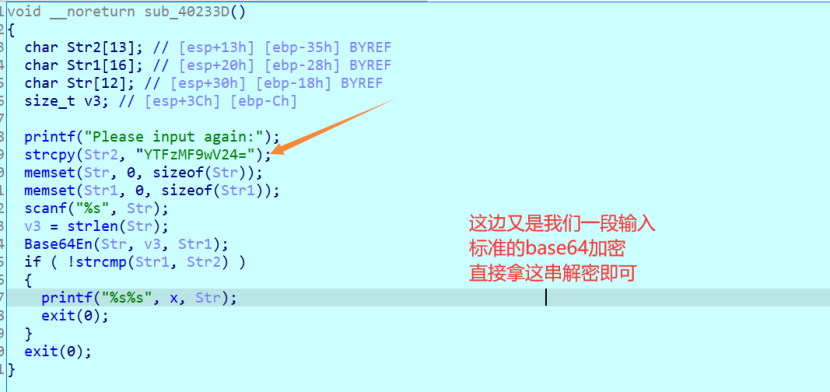

那么我们接下的思路就在奇怪的Destination上了

于是就可以正常跳过去了(自己动手调试下就懂了)

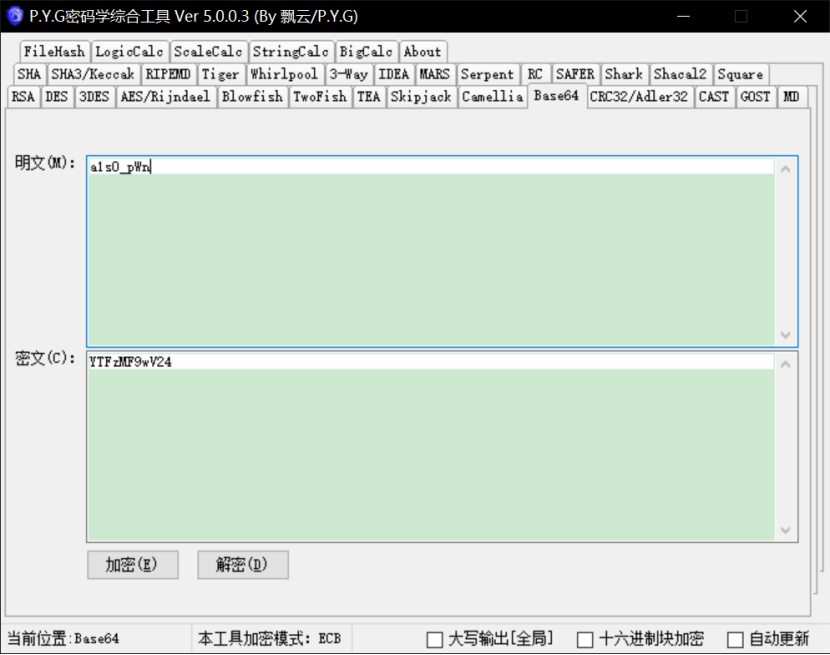

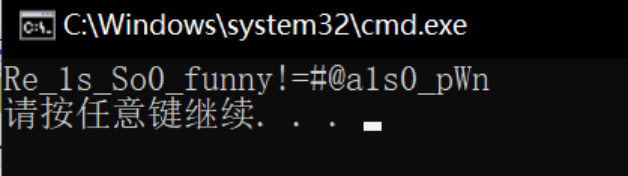

0x03 GetFlag

1 |

|

GetFlag!

(感觉哪天在Bilibili出期这题的视频wp也许可以讲的更清楚)

🍬

🍪

About this Post

This post is written by P.Z, licensed under CC BY-NC 4.0.